相关文章

SQL server中substring 的用法

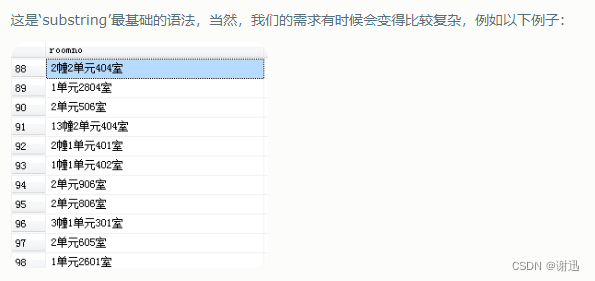

一:substring函数是SQL中截取字段数据中的其中一部分

--列:提取abdcsef中的abc数据,使用substring实现select substring(abdcsef,1,3)

--‘1’表示截取的起始位置是从第一个字符开始,‘3’表示截取后得到的字符串长度为3个字符 二࿱…

编程日记

2025/1/23 11:35:39

Debian 10驱动Broadcom 无线网卡

用lspci命令查询无线网卡品牌:

运行下面代码后,重启即可。

apt-get install linux-image-$(uname -r|sed s,[^-]*-[^-]*-,,) linux-headers-$(uname -r|sed s,[^-]*-[^-]*-,,) broadcom-sta-dkms

编程日记

2025/1/20 9:22:20

【计算机网络】Udp详解

前言

上几文章我们讲解了应用层协议Http和Https,要知道应用层协议有很多,这些都是程序员自己定制的,而真正要传输的时候,是要在操作系统的传输层进行的,今天我们就来学习一下传输层协议Udp的

标识一个通信

要进行跨…

编程日记

2025/1/22 23:51:37

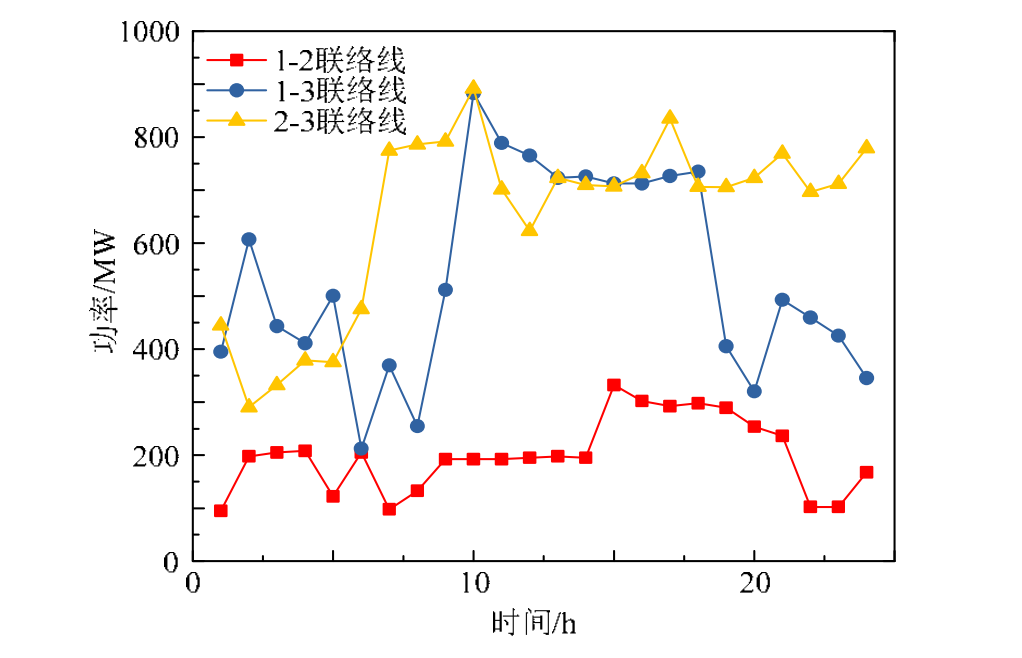

【EI复现】考虑区域多能源系统集群协同优化的联合需求侧响应模型(Matlab代码实现)

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…

编程日记

2025/1/19 21:16:10

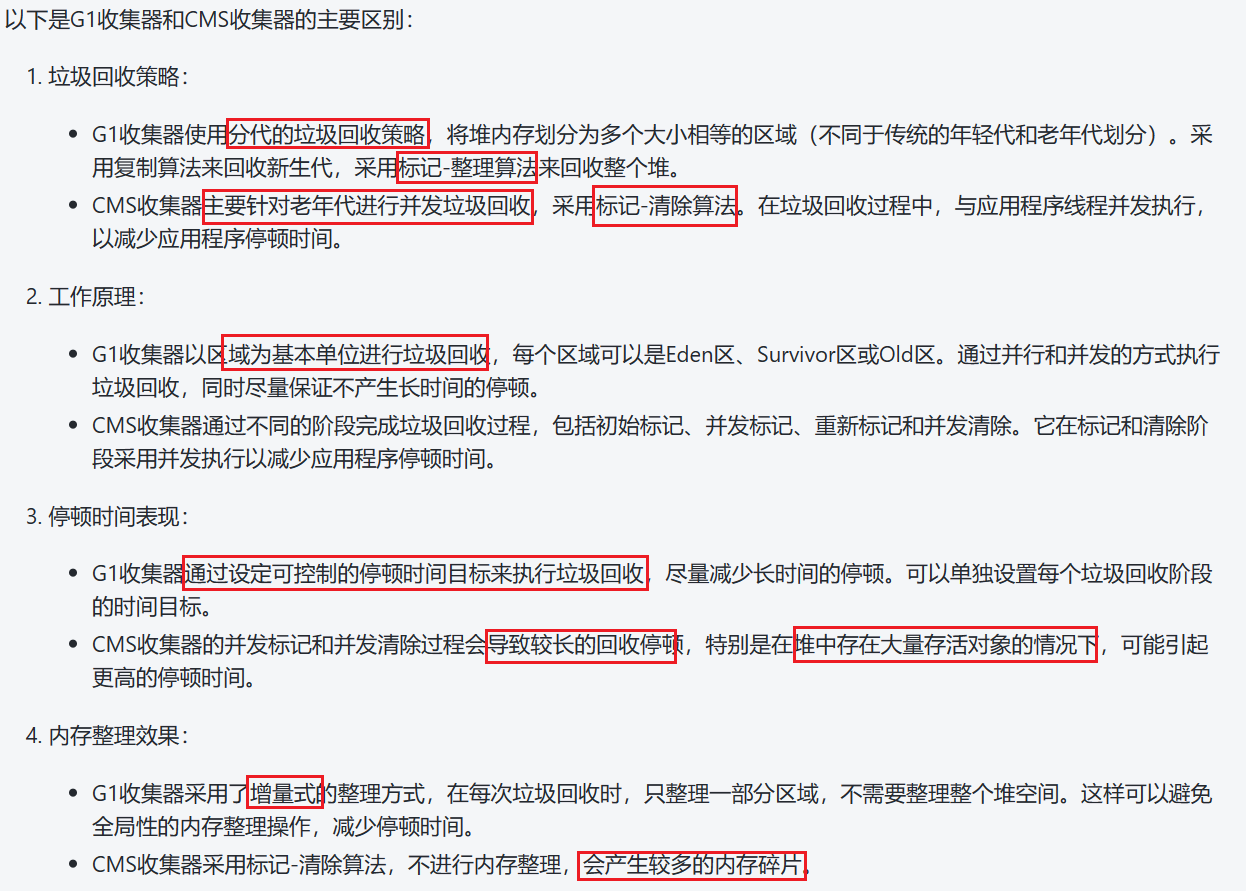

【JVM】JVM垃圾收集器

文章目录 什么是JVM垃圾收集器四种垃圾收集器(按类型分)1.串行垃圾收集器(效率低)2.并行垃圾收集器(JDK8默认使用此垃圾回收器)3.CMS(并发)垃圾收集器(只针对老年代垃圾回收的)4.G1垃圾回收器(在…

编程日记

2025/1/19 3:16:16

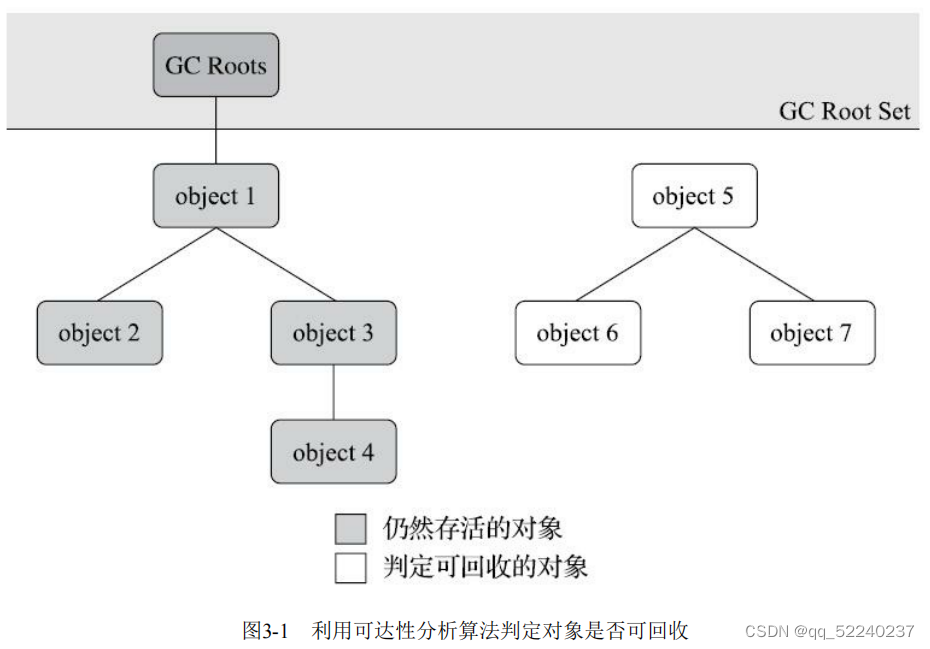

JVM---理解jvm之对象已死怎么判断?

目录 引用计数算法

什么是引用

可达性分析算法(用的最多的) 引用计数算法

定义:在对象中添加一个引用计数器,每当有一个地方引用它时,计数器值就加一;当引用失效时,计数器值就减一࿱…

编程日记

2025/1/23 6:12:41

迷宫DFS问题(二维vector, pair,模板题)

HJ43 迷宫问题

#include <bits/stdc.h>

using namespace std;void dfs(vector<vector<int>>& map, vector<pair<int,int>>& paths, int x, int y){//记录走过,更新路径// cout << x << y << endl;map[x][y] 1;pair&…

编程日记

2025/1/19 23:02:53

实时安全分析监控加强网络安全

网络犯罪分子只需几分钟,有时甚至几秒钟即可泄露敏感数据。但是,IT 团队可能无法在数周内发现这些违规行为。通常,这些违规行为是由外部方或客户发现的,到那时为时已晚。随着网络漏洞的激增,对安全分析的需求空前高涨。…

编程日记

2025/1/21 0:58:58