相关文章

SQL 时间盲注 (injection 第十六关)

简介 SQL注入(SQL Injection)是一种常见的网络攻击方式,通过向SQL查询中插入恶意的SQL代码,攻击者可以操控数据库,SQL注入是一种代码注入攻击,其中攻击者将恶意的SQL代码插入到应用程序的输入字段中&#x…

编程日记

2025/3/28 9:39:28

巡检机器人有哪些功能和应用场景

随着科技的飞速发展,巡检机器人作为智能化、自动化的重要代表,已经在多个领域展现出其独特的优势。从工业生产到特殊环境监测,巡检机器人以其高效、准确和安全的特性,逐渐取代了传统的人工巡检方式,极大地提升了巡检效…

编程日记

2025/3/30 23:26:41

Elasticsearch-关键词随机查询(8.x)

目录

一、查询语句

二、Java代码实现 基础介绍:

ES自定义评分机制:function_score查询详解-阿里云开发者社区ES自定义评分机制:function_score查询详解https://developer.aliyun.com/article/1054571

开发版本详见:Elasticsearch-经纬度查询(8.x-半径…

编程日记

2025/3/29 5:39:48

问答:什么是对称密钥、非对称密钥,http怎样变成https的?

文章目录 对称密钥 vs 非对称密钥HTTP 变成 HTTPS 的过程 对称密钥 vs 非对称密钥

1. 对称密钥加密

定义: 对称密钥加密是一种加密算法,其中加密和解密使用的是同一个密钥。特点: 速度快: 因为只使用一个密钥,所以加密和解密速度较快。密钥分发问题: 双…

编程日记

2025/3/25 12:53:06

【ITK完整教程】介绍

该专栏以ITK-5.3.0 & ITK-5.2.1的Examples为基础,加上实际使用时总结的经验,讲解ITK中相关接口和使用方法。也会介绍ITK隐藏的强大功能,订阅该专栏,一起学习ITK吧! 目录

1. ITK滤波

2. ITK图像

3. ITK过滤器

4…

编程日记

2025/3/31 14:47:10

分享从零开始学习网络设备配置--任务6.2 实现网络设备的远程管理

任务描述 某公司的网络管理员小赵负责公司办公网的管理工作,熟悉了公司内部设备运行情况,每天都需要保障公司内部网络设备的正常运行,同时进行办公网的日常管理和维护工作。 在安装办公网中,路由器和交换机放置在中心机房&…

编程日记

2025/3/27 18:49:32

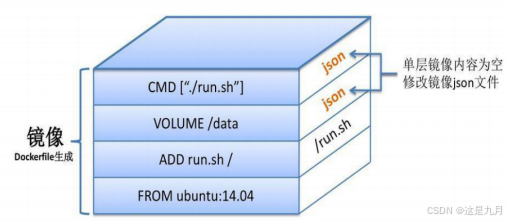

Docker 的基本管理

1.Docker的概述 如果要方便的创建运行在云平台上的应用,必须要脱离底层的硬件,同时还需要任何时 间地点可获取这些资源,这正是 Docker 所能提供的。Docker 的容器技术可以在一台主机上轻松为任何应用创建一个轻量级的、可移植的、自给自足的容…

编程日记

2025/3/31 18:42:09