相关文章

数据清洗的具体方法有哪些?

清洗数据是数据分析和机器学习项目中至关重要的一步,其目标在于识别并纠正数据集中的错误、遗漏或不一致,以提高数据质量和后续分析结果的准确性。以下是一个详细的数据清洗流程,通常包括以下几个步骤:

1. 数据收集与理解

收集数…

编程日记

2025/2/25 7:11:05

渗透测试 之 域渗透 【委派】攻击技术 委派属性账户查询示例 委派是什么 委派分类有哪几种!利用工具Powershell adfind Ldapsearch

目录

说明:

举个例

账户解释:

编辑委派的分类

1.非约束性委派

2.约束性委派

3.基于资源的约束性委派

查询具有委派属性的账户实战举例

查询非约束性委派的主机或服务账户

PowerShell 脚本

Adfind

Ldapsearch 说明:

委派是大型网络中经常部署的应用模式ÿ…

编程日记

2025/2/18 17:42:05

Android——metaData

获取元数据信息的步骤:

调用 getPackageManager 方法获得当前应用的包管理器调用包管理器的 getActivityInfo 方法获得当前活动的信息对象活动信息对象的 metaData 是 Bundle 包裹类型,调用包裹对象的 getString 即可获得指定名称的参数值

配置 metaDa…

编程日记

2025/2/19 22:56:13

Metasploit被控端与主控端复现(渗透课作业)

攻击机ip 靶机ip: 虚拟机创建文件 virustools里分析一下,我们发现大部分供应商都发现了这是一个恶意软件 虚拟机进入控制台msfconsole 使用handler模块,然后配置参数。 使用靶机打开payload.exe,我们发现成功连接,开一…

编程日记

2025/2/20 20:21:52

闲一品交易:SpringBoot框架的智能解决方案

第6章 系统测试 6.1系统测试的目的 程序设计不能保证没有错误,这是一个开发过程,在错误或错误的过程中都是难以避免的。虽然这是不可避免的,但我们不能使这些错误始终存在于系统中,错误可能会造成无法估量的后果,如系统…

编程日记

2025/2/20 18:21:50

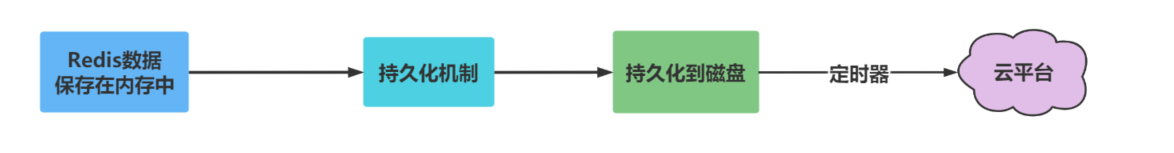

Redis数据安全_持久化机制

由于Redis的数据都存放在内存中,如果没有配置持久化,Redis重启后数据就全丢失了,于是需要开启Redis的持久化功能,将数据保存到磁盘上,当Redis重启后,可以从磁盘中恢复数据。

持久化机制概述

对于Redis而言…

编程日记

2025/2/22 1:09:19

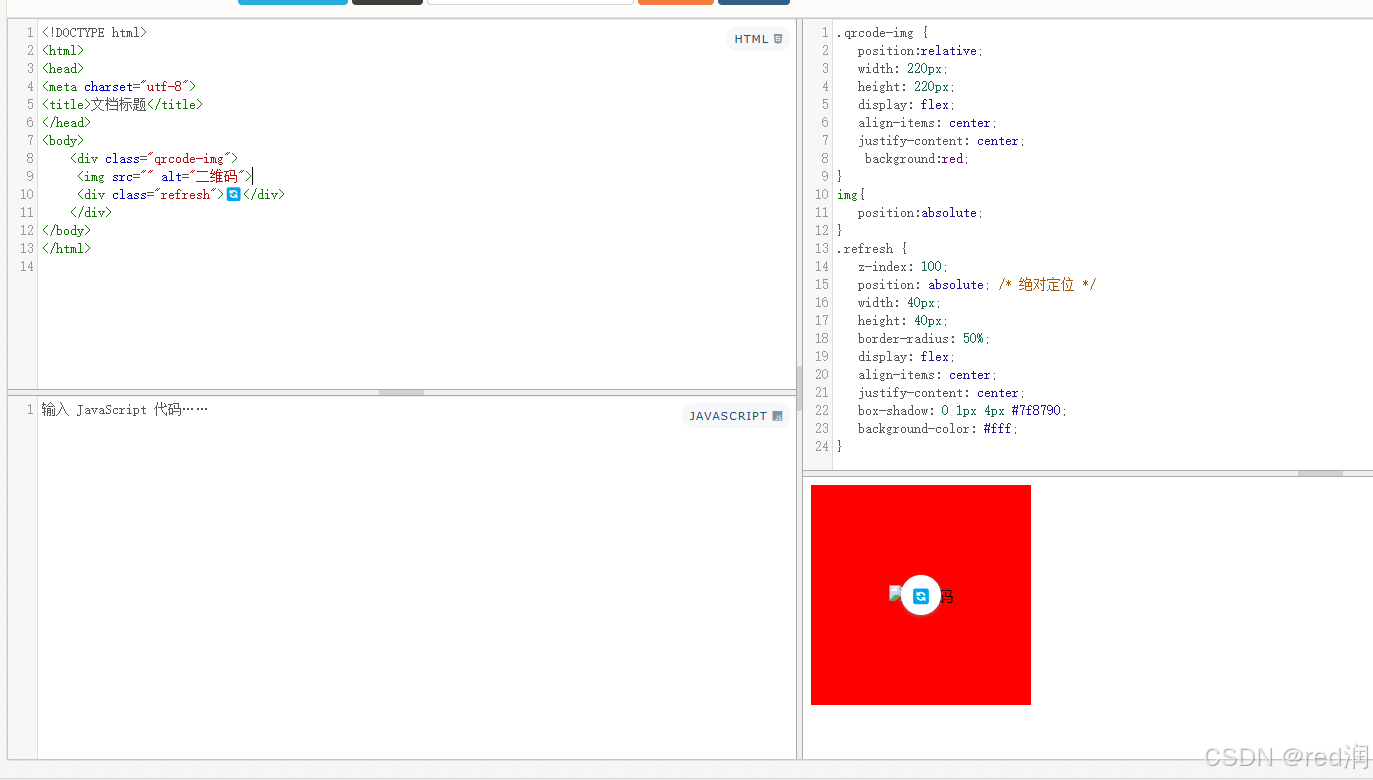

理解 CSS 中的绝对定位与 Flex 布局混用

理解 CSS 中的绝对定位与 Flex 布局混用

在现代网页设计中,CSS 布局技术如 flex 和绝对定位被广泛使用。然而,这两者结合使用时,可能会导致一些意想不到的布局问题。本文将探讨如何正确使用绝对定位元素,避免它们受到 flex 布局的…

编程日记

2025/2/16 12:26:49